MySQL权限配置需单独备份,安全方案须涵盖数据、用户权限及安全上下文;8.0+推荐mysqlpump --users,5.7-需手动导出系统表;应使用最小权限专用账号、加密传输与定期验证,并纳入自动化流程。

MySQL 权限配置本身不随数据库数据自动备份,必须单独导出。安全备份方案需同时覆盖数据 + 用户权限 + 安全上下文(如密码策略、角色定义),否则恢复后可能权限丢失或账户不可用。

导出用户权限和账号信息

MySQL 8.0+ 推荐使用 mysqlpump 或 mysqldump --all-databases 配合 --users 参数;5.7 及更早版本需手动导出 mysql.user、mysql.db、mysql.tables_priv 等系统表:

- mysqlpump --user=root --password --include-databases=mysql --users > users_and_grants.sql

- 若无 mysqlpump,可用:mysqldump -u root -p --skip-triggers --compact --no-create-info --skip-extended-insert mysql user db tables_priv columns_priv procs_priv proxies_priv > grants.sql

- 导出后建议用 grep -v "^--" grants.sql | grep -v "^/" 清理注释,再人工检查 GRANT 语句是否完整

备份时启用权限最小化与加密传输

避免用 root 全局账号执行备份任务。应创建专用备份账户,并限制其仅能 SELECT 系统权限表和所需业务库:

- 创建备份用户:CREATE USER 'bkp_user'@'localhost' IDENTIFIED BY 'strong_pwd';

- 授最小权限:GRANT SELECT ON mysql.user TO 'bkp_user'@'localhost'; GRANT SELECT ON *.* TO 'bkp_user'@'localhost'; FLUSH PRIVILEGES;

- 备份命令中使用该账号,且通过 --socket 或本地连接,禁用网络暴露;如需远程,务必走 SSH 隧道或 TLS 加密连接

定期验证权限备份有效性

权限 SQL 文件不是“一导了之”,常见问题包括:密码哈希格式不兼容(尤其跨版本)、角色依赖未导出、动态权限(如 BACKUP_ADMIN)遗漏。验证步骤如下:

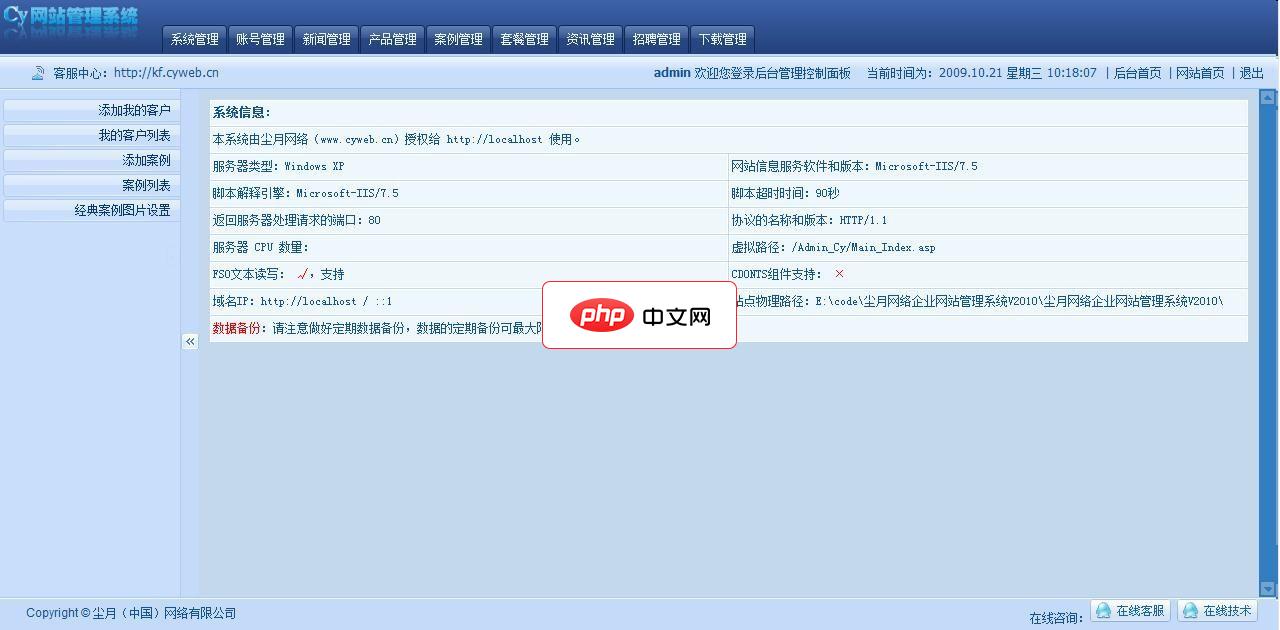

本版升级功能:1、增加“系统参数设置”功能,可在线管理编辑全站数据库路径、备份路径,无须到程序代码下更改;2、改进后台管理员权限分配问题,严谨、完善、安全的根限分配细分到每个功能页面的列表查看权限、添加权限、编辑权限、删除权限都可以在线分配,确保系统在多用户管理下,安全稳定运行;3、更新优化数据库操作,在线备份、压缩、恢复数据库,管理登录日志;4、增加&am

- 在测试环境新建空实例,导入 grants.sql,观察是否报错(如 Unknown column 'password_expired')

- 执行 SELECT user, host, account_locked FROM mysql.user; 确认锁定状态、过期策略等字段已还原

- 对关键账号运行 SHOW GRANTS FOR 'app_user'@'%';,比对与生产环境输出是否一致

整合进自动化备份流程

将权限备份作为数据备份的并行环节,而非事后补救。建议脚本中统一时间戳、压缩加密、校验并归档:

- 生成带日期的权限快照:mysqldump -ubkp_user -p... mysql user db ... > /backup/grants_$(date +\%Y\%m\%d_\%H\%M).sql

- 用 gpg --cipher-algo AES256 -c grants_*.sql 加密,密钥离线保管

- 计算 SHA256 并写入清单:sha256sum grants_*.sql >> /backup/backup_manifest.log

权限备份不是一次性动作,而是持续性安全控制点。漏掉一次,就可能让恢复后的系统处于“有库无权”或“高权泛滥”的风险中。