GitOps 不是 Go 内置能力,需通过 Argo CD/Flux 等工具结合 Kubernetes 和 Git 实现;Go 应用须暴露 /healthz 和 /metrics 端点、使用固定版本镜像、按 commit SHA 打标签、配置外置化、校验环境变量,并在 Argo CD 中配置自动同步与健康检查。

GitOps 不是 Go 语言的内置能力,而是通过外部工具链(如 Argo CD、Flux)配合 Kubernetes 和 Git 仓库实现的运维模式。Go 应用本身只需按标准方式构建容器镜像、暴露健康检查端点、适配配置注入即可参与 GitOps 流程。

Go 应用需暴露 /healthz 和 /metrics 端点

Kubernetes 的 LivenessProbe 和 ReadinessProbe 依赖 HTTP 健康接口;Argo CD/Flux 在同步后会等待 Pod 就绪才标记应用为 Healthy。Go 服务若没提供这些端点,GitOps 工具无法准确判断部署状态,容易出现“同步成功但服务不可用”的假象。

- 使用

net/http注册简单健康检查:http.HandleFunc("/healthz", func(w http.ResponseWriter, r *http.Request) { w.WriteHeader(http.StatusOK) w.Write([]byte("ok")) }) - 若已集成 Prometheus 客户端,暴露

/metrics可让 Flux v2 的AlertManager或 Argo CD 的 Health Assessment 插件识别异常指标 - 避免在

/healthz中做数据库连接检查——这会让就绪探针变慢且易误判;只检查进程内状态(如 goroutine 是否卡死、监听端口是否可用)

Dockerfile 必须用多阶段构建并固定基础镜像版本

GitOps 要求每次 Git 提交触发的镜像构建可重现。如果 Dockerfile 使用 golang:latest 或 alpine:edge,不同时间构建的镜像可能含不同 Go 版本或 libc 行为,导致 Argo CD 检测到“意外变更”而反复同步。

- 明确指定 Go 和 OS 版本:

FROM golang:1.22-alpine AS builder ... FROM alpine:3.19 COPY --from=builder /app/myapp /usr/local/bin/myapp

- 镜像标签必须包含 Git commit SHA(而非

latest),例如myorg/myapp:6a7b3f2;Argo CD 的Application资源中imagePullPolicy: Always才有意义 - 不把

.git目录或本地go.mod缓存 COPY 进最终镜像——它们既增大体积,又可能泄露敏感路径信息

配置必须从环境变量或 ConfigMap 注入,禁止硬编码

GitOps 的核心是“声明式配置即代码”。如果 Go 应用直接读取本地 config.yaml 或写死数据库地址,就无法通过 Git 仓库统一管理不同环境(dev/staging/prod)的配置差异,Argo CD 的 sync 会失效。

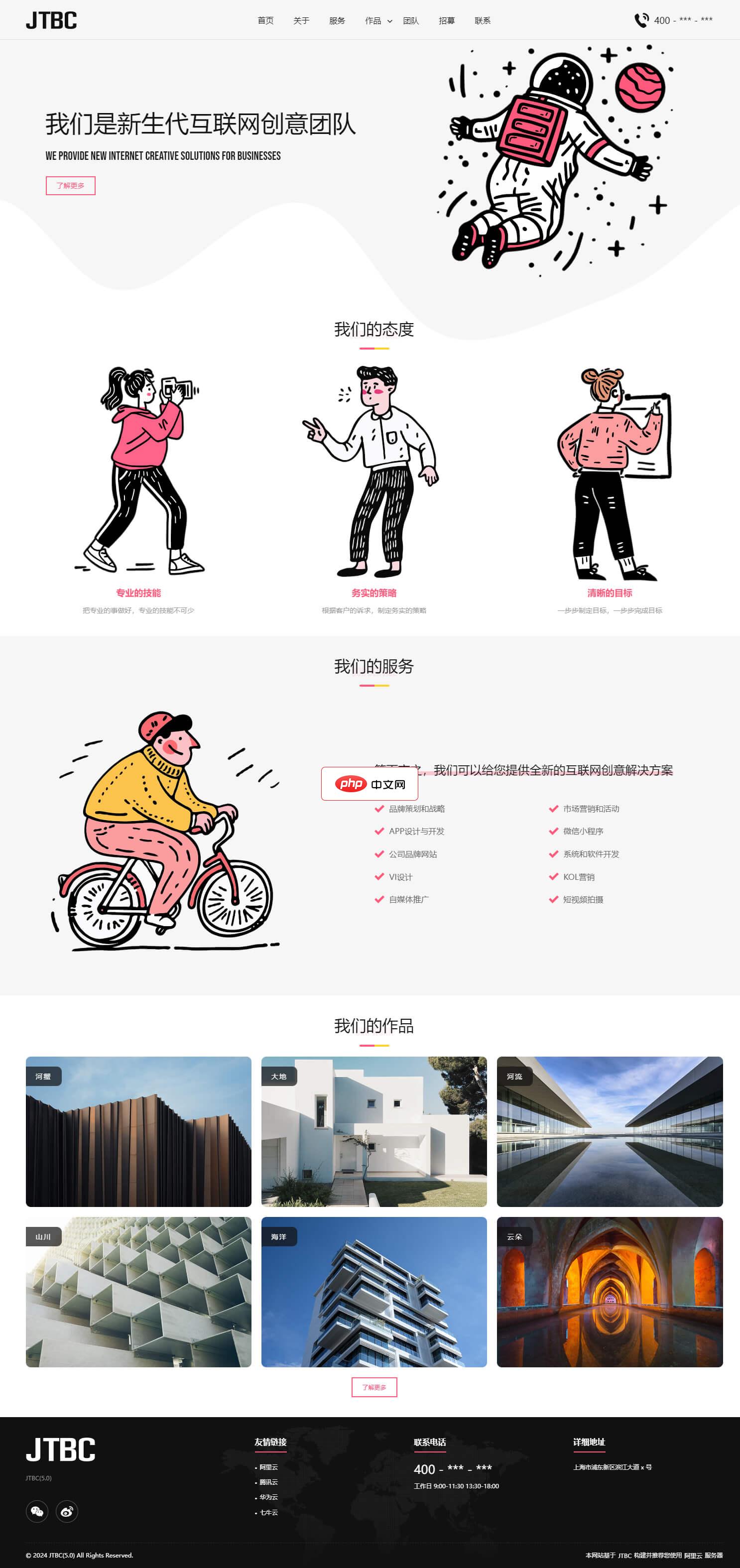

JTBC CMS(5.0) 是一款基于PHP和MySQL的内容管理系统原生全栈开发框架,开源协议为AGPLv3,没有任何附加条款。系统可以通过命令行一键安装,源码方面不基于任何第三方框架,不使用任何脚手架,仅依赖一些常见的第三方类库如图表组件等,您只需要了解最基本的前端知识就能很敏捷的进行二次开发,同时我们对于常见的前端功能做了Web Component方式的封装,即便是您仅了解HTML/CSS也

立即学习“go语言免费学习笔记(深入)”;

- 用

os.Getenv("DB_HOST")替代const dbHost = "localhost" - 在 Kubernetes 清单中通过

envFrom引用 ConfigMap:envFrom: - configMapRef: name: myapp-config - 敏感字段(如密码)走

Secret+envFrom,不要用valueFrom.secretKeyRef单个注入——维护成本高且易漏 - Go 应用启动时校验必需环境变量是否存在,缺失则

os.Exit(1),避免静默失败

Argo CD 的 Application 清单要设置 syncPolicy 和 healthCheck

默认 Argo CD 同步策略是手动确认,生产环境必须显式启用自动同步;同时需定义健康评估逻辑,否则无法感知 Go 应用内部异常(比如 goroutine 泄漏导致 HTTP 超时但 Pod 仍 Running)。

- 启用自动同步:

syncPolicy: automated: prune: true selfHeal: true - 自定义健康检查(适用于 Go 服务):

healthCheck: live: exec: command: ["sh", "-c", "curl -f http://localhost:8080/healthz || exit 1"] - 注意:Argo CD 的

exec健康检查运行在 Pod 内部,需确保容器已安装curl或改用nc;Flux v2 则依赖kubectl wait+ Ready condition,无需额外工具

真正难的不是写 Go 代码,而是让每个部署单元(Pod)的行为能被 Git 仓库唯一确定、被 GitOps 工具可观测、并在异常时自动回滚。很多团队卡在健康检查粒度太粗、镜像标签不一致、或 ConfigMap 修改后未触发 Go 应用热重载——这些都不是 Go 语言问题,而是声明式交付链条上的断点。