答案是通过权限控制、网络隔离和安全配置来防止MySQL未授权访问。首先禁用远程root登录并保留本地访问,接着创建最小权限的专用用户,绑定内网或本地监听地址并配合防火墙,强化密码策略与账户管理,关闭LOCAL INFILE、匿名账户和测试数据库等不必要的功能,同时定期审计权限、更新补丁并启用日志监控以保障持续安全。

MySQL 防止未授权访问的核心在于权限控制、网络隔离和安全配置。仅靠默认设置容易被攻击,必须主动加固。以下是关键措施:

1. 禁用远程 root 登录

root 账号拥有最高权限,应限制其远程访问。

- 登录 MySQL 后执行:- REVOKE ALL PRIVILEGES ON *.* FROM 'root'@'%';

- FLUSH PRIVILEGES;

- SELECT User, Host FROM mysql.user WHERE User='root'; 应只显示 'root'@'localhost'

2. 创建专用用户并限制权限

避免使用 root 或通用账号连接应用,按需分配最小权限。

- CREATE USER 'app_user'@'192.168.1.%' IDENTIFIED BY '强密码';

- GRANT SELECT, INSERT ON mydb.mytable TO 'app_user'@'192.168.1.%';

- 禁止授予 FILE、SHUTDOWN、SUPER 等高危权限

3. 绑定监听地址,限制网络暴露

修改配置文件(如 my.cnf 或 my.ini)防止监听公网。

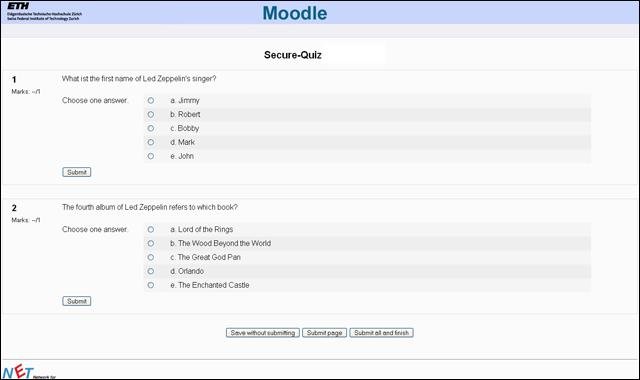

Safe Exam Browser是一个安全的浏览器环境,用于安全地进行在线考试。该软件将任何计算机变成一个安全的工作站。它控制对任何实用工具的访问,并防止学生使用未经授权的资源。

- 设置 bind-address = 127.0.0.1(仅本地)

- 若需远程访问,绑定到内网 IP,如 bind-address = 192.168.1.10

- 配合防火墙规则,仅允许可信 IP 访问 3306 端口

4. 强化账户与密码策略

防止暴力破解和弱口令。

- 使用复杂密码(大小写+数字+符号,长度 ≥12)

- 启用密码插件(如 validate_password):

- INSTALL PLUGIN validate_password SONAME 'validate_password.so';

- 定期轮换不常用账号密码

5. 关闭不必要的功能

减少攻击面。

- 禁用 LOCAL INFILE(防止文件读取):启动项加 --local-infile=0

- 删除匿名账户:DROP USER IF EXISTS ''@'localhost';

- 移除测试数据库:DROP DATABASE IF EXISTS test;

基本上就这些。安全是持续过程,建议定期检查用户权限、更新补丁,并开启日志审计(log_error、general_log 或 binlog)以便追踪异常行为。